Si diriges una pyme, probablemente ya inviertes en antivirus, copias de seguridad y formación básica. Aun así, sigues con la duda: ¿y si algo se cuela? El pentesting responde exactamente a esa inquietud.

No es un informe más, sino un simulacro de ataque controlado que revela fallos reales antes de que lo haga un atacante.

Para que te resulte útil de principio a fin, en esta guía avanzamos desde los conceptos y diferencias clave hasta un plan de acción, para que veas cómo todo encaja en tu estrategia de ciberseguridad.

Qué es el pentesting y por qué importa en una pyme

El pentesting o prueba de penetración es una práctica de seguridad que simula ataques reales sobre sistemas, redes o aplicaciones con el objetivo de identificar y explotar vulnerabilidades de forma controlada y plantear un plan de acción para prevenirlas.

Así, la empresa descubre debilidades y puede reforzar sus defensas con evidencias técnicas, no con suposiciones.

A diferencia de otras medidas más “invisibles”, un pentesting deja huella útil: vectores de ataque reproducibles, pruebas de concepto y un plan de remediación priorizado. Es, en esencia, la radiografía que necesitas antes de aplicar el tratamiento.

Pentesting vs. escáner de vulnerabilidades: diferencias clave

Antes de seguir, separemos conceptos.

Un escáner de vulnerabilidades es automático y detecta debilidades conocidas.

El pentesting es manual o híbrido y trata de explotarlas para demostrar impacto real y cadena de ataque.

Ambos se complementan, pero no se sustituyen.

| Aspecto | Escáner de vulnerabilidades | Pentesting |

| Naturaleza | Automatizado, amplio | Manual/híbrido, profundo |

| Objetivo | Listar debilidades conocidas | Validar explotación e impacto |

| Resultado | Listado de hallazgos | Evidencias, PoC y plan de remediación |

| Frecuencia | Recurrente | Periódico y tras cambios relevantes |

Entendido el terreno, veamos cómo se estructura un pentesting profesional para que el resultado sea repetible y auditable.

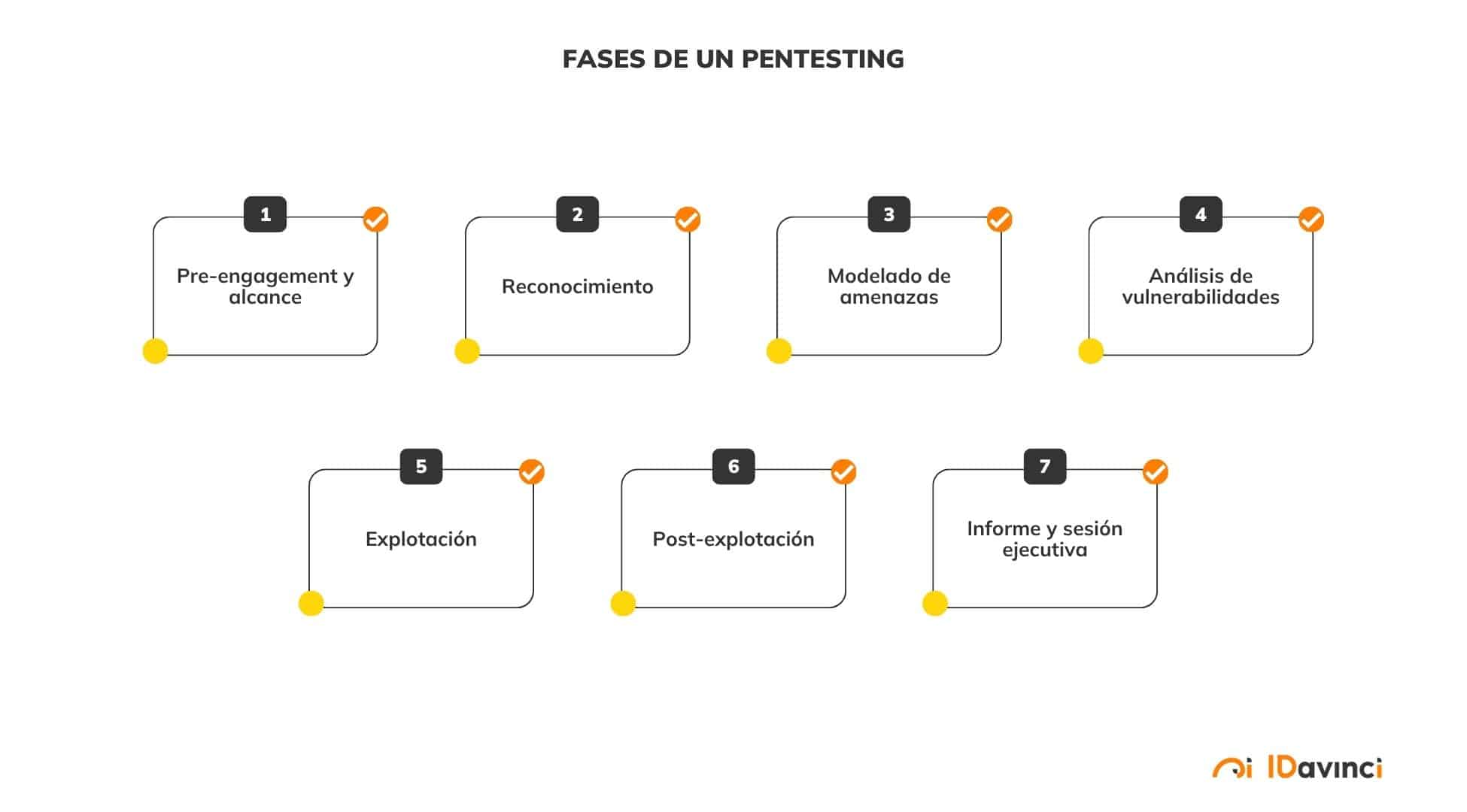

Fases de un pentesting: la metodología detrás del resultado

En términos prácticos, un pentesting típico sigue siete fases. Estas marcan qué hacer, cómo hacerlo y cómo documentarlo. Veámoslas con más detalle:

- Pre-engagement y alcance: reglas de juego, activos incluidos, ventanas de prueba, contactos, criterios de parada y gestión de riesgos legales/operativos.

- Reconocimiento (OSINT y descubrimiento): mapeo de superficies de ataque, tecnologías, subdominios, servicios expuestos y huella digital de la organización.

- Modelado de amenazas: priorización según negocio: qué activos importan, qué actores/escenarios son realistas y qué impactos son críticos.

- Análisis de vulnerabilidades: escaneos y pruebas manuales para identificar debilidades técnicas y de configuración, con enfoque en explotabilidad.

- Explotación: intento controlado de aprovechar vulnerabilidades para demostrar acceso, escalado de privilegios o movimiento lateral.

- Post-explotación: validación del impacto real (acceso a datos, persistencia, pivoting) y limpieza de artefactos de prueba.

- Informe y sesión ejecutiva: evidencias y PoC, evaluación de riesgo por negocio, plan de remediación priorizado y retest programado.

Ese proceso no es igual para todas. Cambia según el objetivo y el punto de vista del atacante que quieras simular.

Tipos de pentesting más útiles para pymes

Por objetivo:

- Aplicaciones web y APIs. Fallos como inyección SQL, XSS, controles de acceso o configuración en la nube.

- Infraestructura interna y externa. Redes, servidores, VPN, firewalls y servicios expuestos.

- Móvil y escritorio. Aplicaciones iOS, Android o clientes pesados que manejan datos sensibles.

- Cloud y SaaS. Configuraciones de IAM, almacenamiento y exposición de servicios gestionados.

Por nivel de información:

- Caja negra (Black Box): sin información previa, simula a un atacante externo.

- Caja gris (Grey box): con credenciales o datos parciales, simula un insider limitado.

- Caja blanca (White Box): con información completa, acelera la cobertura y la profundidad.

Por enfoque:

- Pentest puntual orientado a evidencias técnicas y remediación.

- Red Team para probar detección y respuesta del equipo de seguridad.

- Phishing y tests de ingeniería social como campañas controladas.

Para las pymes, suele ser más rentable comenzar por web/API y externo, y después ampliar a interno o móvil según riesgo y criticidad. IBM y Trend Micro describen estos enfoques y su aplicabilidad en distintos escenarios.

Ahora que ya sabes qué se puede probar, falta encajarlo con tu marco de cumplimiento y buenas prácticas.

Caso Práctico

Imagina una pyme que gestiona una tienda online con pagos mediante tarjeta y acceso para clientes registrados.

Durante un pentesting, el equipo detectó que uno de los subdominios antiguos seguía activo y permitía acceder a un panel de administración sin autenticación reforzada.

A través de esa ruta, un atacante podría haber modificado precios o extraídos datos de clientes.

El informe técnico incluyó la evidencia, la prueba de concepto y un plan de remediación que consistía en desactivar el subdominio, aplicar control de acceso multifactor y revisar las políticas de despliegue.

En menos de una semana, la empresa corrigió la brecha y documentó el proceso como parte de su gestión de vulnerabilidades.

Pentesting e ISO 27001: cómo encajan

Mucha gente nos pregunta, ¿es obligatorio para certificarte de la ISO 27001?

Y la respuesta corta es: no. No aparece como requisito explícito en la norma, pero se recomienda como práctica demostrable dentro del ciclo de mejora y gestión de riesgos del ISMS.

Controles relacionados en la versión 2022:

- 8.8. Gestión de vulnerabilidades técnicas. Pide identificar y tratar vulnerabilidades de forma proactiva. Un pentest aporta visibilidad priorizada y evidencia de que tu proceso detecta lo que importa.

- 8.29. Pruebas de seguridad en desarrollo y aceptación. Si desarrollas software, debes integrar pruebas de seguridad en el ciclo de vida. Aquí un pentest de aplicaciones y APIs es un aliado natural.

Ya conoces un poco más el pentesting, ahora, es importante saber cuándo y con qué frecuencia hacerlo.

Frecuencia recomendada y momentos clave para realizar un pentesting en tu pyme

Como regla práctica para pymes:

- Anual para los activos críticos de negocio.

- Tras cambios relevantes en aplicaciones, infraestructuras o modelos de acceso.

- Antes de lanzamientos importantes o auditorías significativas.

Estas pautas encajan con las recomendaciones de marcos como NIST SP 800-115 y las buenas prácticas sectoriales.

Prepararte bien reduce costes y mejora el valor del informe.

Cómo preparar tu empresa para un pentest

- Define objetivos de negocio. Qué te preocupa de verdad: robo de datos, fraude, indisponibilidad.

- Prioriza activos. Dominios, APIs, paneles de administración, integraciones de pago, VPN, correo.

- Alinea alcance y ventanas de prueba. Evita horas pico y coordina con proveedores cloud.

- Asegura backups y planes de contingencia. Nunca se ejecuta explotación destructiva, pero conviene estar listo.

- Aclara entregables. Pide informe ejecutivo para dirección, informe técnico con PoC, matriz de riesgos y retest incluido.

Elegir bien a quien te acompañe también marca la diferencia.

Cómo podemos ayudarte desde IDavinci

En IDavinci realizamos pentesting para pymes con foco en riesgo real y prioridades claras: evaluamos tus activos críticos, documentamos evidencias y te proponemos un plan de corrección realista, con verificación de los arreglos.

¿Quieres saber más? Cuéntanos tu caso y nos pondremos en contacto contigo.

idavinci.es te informa que los datos de carácter personal que me proporciones rellenando el presente formulario serán tratados por IDAVINCI IMAGINA S.L. como responsable de esta web. Destinatarios: Los datos no se cederán a terceros salvo en los casos en que exista una obligación legal. En todo caso, los datos que nos facilitas están ubicados en sopeo de Protección de Datos. Derechos: Podrás ejercer tus derechos de acceso, rectificación, limitación y suprimir los datos en info@idavinci.es así como el derecho a presentar una reclamación ante una autoridad de control como se explica en la información adicional.

por

por